08611 Anti-Malwarescanner auf Medizinprodukten

|

Die zunehmende Vernetzung von Medizinprodukten erfordert umfassende Sicherheitsstrategien, um die Schutzziele wie Patientensicherheit oder Verfügbarkeit zu gewährleisten. Denn Malware nimmt zu und infiziert auch Medizinprodukte. Ungefähr ein Drittel der vernetzten Medizinprodukte basiert auf Windows-Betriebssystemen, welche als vulnerabler als Linux-Systeme gelten.

Vor diesem Hintergrund ist es relevant, Anforderungen und Prozesse zu definieren. Hier wurden Kriterien aufgestellt, anhand derer eine Entscheidung zur Nutzung eines Anti-Malwarescanners getroffen werden kann. Eine Analyse ergab, dass bei 87 % der betrachteten Medizinproduktetypen bereits Schutzmaßnahmen integriert sind. Bei 13 % wäre ein Anti-Malwarescanner empfehlenswert. Es könnte sinnvoll sein, einen ganzheitlichen Ansatz unter Einbeziehung der Infrastruktur zu verfolgen (z. B. nach der DIN EN IEC 80001-1), um die Sicherheit von Medizinprodukten zu gewährleisten. von: |

1 Einleitung

Die netzwerktechnische Anbindung von Medizinprodukten nimmt zu. Dies begründet sich unter anderem in gewünschten Effizienzsteigerungen, in granularen Prozessschritten und in der teilweisen Automatisierung von Abläufen. Im Jahr 2020 waren nach einer Umfrage ca. 14,31 % (median) der Medizinprodukte in deutschen Krankenhäusern vernetzt, [1] mit einer prognostizierten starken Zunahme innerhalb der folgenden Jahre. Die Sana Medizintechnische Servicezentrum GmbH (Sana MTSZ) erfasst ebenfalls die Netzwerkanbindung an den Typen sowie Geräten, so dass sich abhängig von der Ausrichtung eines Krankenhauses zu der Umfrage passende Vernetzungsgrade ergeben. Besonders häufig sind vernetzte Medizinprodukte in den Gerätegruppen Patientenüberwachung, Laboranalyse, Bildgebende Systeme, Beatmungsgeräte und im Bereich der Funktionsdiagnostik (EKG, EEG, CTG) vorzufinden. Auch mit dem Krankenhauszukunftsgesetz (KHZG) soll die Entwicklung zunehmend digitalisierter Prozesse gefördert werden. Damit erhöht und erweitert sich die Gefährdung, welche von diesen Produkten ausgeht und auf sie einwirkt.

Sicherheitsstrategie wichtig

Es sollte daher eine umfangreiche Sicherheitsstrategie entwickelt werden. Seitens des technischen Risikomanagements betrifft sie im Bereich der Sicherheitsarchitektur vor allem vier Bereiche: Nutzer:innen, Daten und Software, Infrastruktur und Endgeräte sowie den Bereich der Identifikation. Auf den Endgeräten, also den Medizinprodukten, können ebenfalls Maßnahmen getroffen werden, wie bspw. Umgang mit Schwachstellen, Sicherung der Anschlüsse (bspw. USB oder LAN), Sicherung der Fernzugänge, Applikations-Whitelisting oder ein Anti-Malwarescanner.

Es sollte daher eine umfangreiche Sicherheitsstrategie entwickelt werden. Seitens des technischen Risikomanagements betrifft sie im Bereich der Sicherheitsarchitektur vor allem vier Bereiche: Nutzer:innen, Daten und Software, Infrastruktur und Endgeräte sowie den Bereich der Identifikation. Auf den Endgeräten, also den Medizinprodukten, können ebenfalls Maßnahmen getroffen werden, wie bspw. Umgang mit Schwachstellen, Sicherung der Anschlüsse (bspw. USB oder LAN), Sicherung der Fernzugänge, Applikations-Whitelisting oder ein Anti-Malwarescanner.

Mithilfe von Anti-Malwarescannern, auch als Anti-Virenscanner bezeichnet, wird das Ziel verfolgt, die Sicherheit von Endgeräten und infolgedessen des Netzwerkes zu erhöhen. In den vergangenen Jahren haben sich Anti-Malwarescanner kontinuierlich weiterentwickelt. Diese Weiterentwicklung umfasst eine Kombination aus einer signaturbasierten Datenbank und Verhaltensheuristik. Die signaturbasierte Datenbank ermöglicht die Identifizierung und Abwehr von bekannter Malware. Jedoch sind sich Angreifende dieser Erkenntnis bewusst und können geringfügige Anpassungen an schädlichen Codes vornehmen, wodurch diese nicht mehr durch signaturbasierte Analysen erkannt werden würden.

Verhaltensheuristik als Tool

Um auch modifizierte Codes oder neue Bedrohungen erkennen zu können, wird die Verhaltensheuristik eingesetzt, die das charakteristische Verhalten eines Programms vorgibt. Wenn ein Programm von der Norm abweicht, beispielsweise durch eigenständige Änderungen von Dateien, wird dieser Vorgang als Bedrohung erkannt. Je nach Konfiguration des Scanners können verschiedene Handlungen ausgelöst werden: Meldung an ein Ticketsystem oder Beenden oder Löschen der verdächtigen Anwendung. Eine umfassende Endpoint Protection mit zentraler Protokollierungsanbindung wäre optimal, ist jedoch selten bei Medizinprodukten anzutreffen.

Um auch modifizierte Codes oder neue Bedrohungen erkennen zu können, wird die Verhaltensheuristik eingesetzt, die das charakteristische Verhalten eines Programms vorgibt. Wenn ein Programm von der Norm abweicht, beispielsweise durch eigenständige Änderungen von Dateien, wird dieser Vorgang als Bedrohung erkannt. Je nach Konfiguration des Scanners können verschiedene Handlungen ausgelöst werden: Meldung an ein Ticketsystem oder Beenden oder Löschen der verdächtigen Anwendung. Eine umfassende Endpoint Protection mit zentraler Protokollierungsanbindung wäre optimal, ist jedoch selten bei Medizinprodukten anzutreffen.

Mittels eines Anti-Malwarescanners soll gegen spezifische Gefährdungen gewirkt werden. Das BSI [2] führt fünf Gefährdungen an, bei denen ein Anti-Malwarescanner als Schutzmaßnahme fungieren kann:

| • | Softwareschwachstellen und Drive-by-Downloads |

| • | Erpressung durch Ransomware |

| • | Gezielte Angriffe und Social Engineering |

| • | Botnetze |

| • | Infektion von Produktionssystemen und IoT-Geräten, oder in diesem Fall Medizinprodukte. |

Dabei sind USB-Anschlüsse an Geräten einer der üblichsten Wege, um Malware einzubringen [3]. Bei vernetzten Geräten könnte dadurch eine weitere Ausbreitung im Netzwerk stattfinden.

1.1 Betriebssysteme bei Medizinprodukten

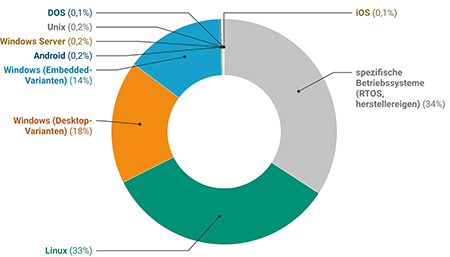

In Krankenhäusern wird in der Regel eine heterogene Medizinprodukte-Ausstattung verwendet, was wiederum in unterschiedlichsten Betriebssystemen resultiert. Basierend auf einer Datenanalyse der Sana-Krankenhäuser verteilen sich die Betriebssysteme vernetzter Medizinprodukte, s. Abbildung 1.

Abb. 1: Verteilung der Betriebssysteme in den Sana-Krankenhäusern für vernetzte Medizinprodukte

Ungefähr ein Drittel der vernetzten Medizinprodukte setzen auf spezialisierte Betriebssysteme, was Echtzeitbetriebssysteme (RTOS) und durch Hersteller eigens programmierte Systeme einschließt. Ein weiteres Drittel ergibt sich durch Linux-basierte Systeme. Knapp darunter mit ebenfalls etwa einem Drittel lassen sich Windows-Betriebssysteme (mit Desktop-, Server- und Embedded-Varianten) finden. Die übrigen Betriebssysteme stellen den verbleibenden Anteil dar.

„Stetig ist der Wandel”

Die Sicherheit von Betriebssystemen ist ein sich ständig veränderndes Thema, und die Beurteilung, welches Betriebssystem als „sicher” gilt, variiert je nach Quelle. Im Folgenden sind einige Betriebssysteme aufgeführt, die in der Regel als sicher betrachtet werden: Linux, Unix, macOS und iOS, Qubes OS, OpenBSD. Es ist jedoch wichtig, zu betonen, dass die Sicherheit eines Betriebssystems nicht nur von der Plattform selbst abhängt, sondern auch von der Art der Nutzung, der Konfiguration, der Aktualität und der Sensibilität der Nutzer*innen.

Die Sicherheit von Betriebssystemen ist ein sich ständig veränderndes Thema, und die Beurteilung, welches Betriebssystem als „sicher” gilt, variiert je nach Quelle. Im Folgenden sind einige Betriebssysteme aufgeführt, die in der Regel als sicher betrachtet werden: Linux, Unix, macOS und iOS, Qubes OS, OpenBSD. Es ist jedoch wichtig, zu betonen, dass die Sicherheit eines Betriebssystems nicht nur von der Plattform selbst abhängt, sondern auch von der Art der Nutzung, der Konfiguration, der Aktualität und der Sensibilität der Nutzer*innen.

Durch Nutzungsdauern von durchschnittlich ca. zehn Jahren bei Medizinprodukten und die zusätzliche initiale Zulassungsphase ergeben sich teilweise genutzte Hard- und Softwarekomponenten, die nicht (mehr) aktuelle oder auch sogar vergangene Sicherheitsanforderungen erfüllen. Dies bestätigt eine Studie [4], nach welcher 73 % der Gesundheitsorganisationen im weltweiten Durchschnitt Medizinprodukte mit einem veralteten Betriebssystem betreiben. Dies hat zur Folge, dass Sicherheitslücken der eingesetzten Betriebssysteme gegebenenfalls nicht geschlossen werden.

1.2 Auftreten von Malware nach Betriebssystemen

Malwareaufkommen steigt

Unter dem Begriff Malware werden schädliche Programme subsummiert. Die bekanntesten Unterkategorien sind Trojaner, Viren, Würmer, Adware und Spyware. Die Firma AV-TEST veröffentlicht regelmäßig Zahlen [5] zur globalen Verbreitung von Malware und potenziell unerwünschten Anwendungen (PUA). Demnach wurden seit 1984 bis zum 31.07.2023 ca. 1,3 Milliarden unterschiedliche Malware und PUA registriert, wobei allein im Jahr 2022 ca. 100,3 Millionen neu aufgenommen wurden [5].

Unter dem Begriff Malware werden schädliche Programme subsummiert. Die bekanntesten Unterkategorien sind Trojaner, Viren, Würmer, Adware und Spyware. Die Firma AV-TEST veröffentlicht regelmäßig Zahlen [5] zur globalen Verbreitung von Malware und potenziell unerwünschten Anwendungen (PUA). Demnach wurden seit 1984 bis zum 31.07.2023 ca. 1,3 Milliarden unterschiedliche Malware und PUA registriert, wobei allein im Jahr 2022 ca. 100,3 Millionen neu aufgenommen wurden [5].

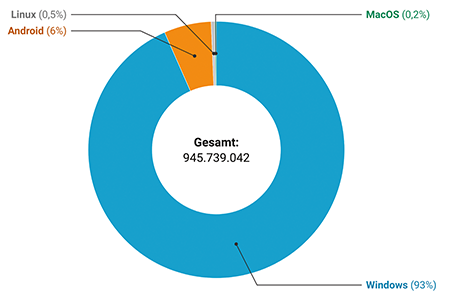

Malware und PUA treten in Abhängigkeit des jeweiligen Betriebssystems unterschiedlich häufig auf, s. Abbildung 2. In den letzten zehn Jahren (Juli 2013 bis Juli 2023) betrafen 93 % der entdeckten Typen von Malware und PUA Windows-Systeme [5]. Dies bezieht indirekt ebenfalls die Verbreitung der Betriebssysteme anhand der Internetnutzung mit ein, wobei Windows 69,52 %, iOS 20,42 % und Linux 3,12 % ausmachten [6]. Abbildung 2 stellt die Zahl der entdeckten Typen von Malware von Juli 2013 bis Juli 2023 und Verteilung nach Betriebssystem dar.

Abb. 2: Typen von Malware und Verteilung nach Betriebssystem

2 Anti-Malwarescanner auf Medizinprodukten

Malware auf Medizinprodukten stellt eine reale Gefährdung dar. Die Vernetzung von Medizinprodukten und die Verwendung sowohl veralteter als auch teilweise aktueller Standard-Betriebssysteme machen sie anfällig für Malware-Angriffe. Ausgehend von zwei bereits älteren Publikationen, jüngere waren nicht recherchierbar, wird dies verdeutlicht: Im Jahr 2015 verzeichneten laut einer Umfrage drei von 24 Krankenhäuser Infektionen mit Malware [7]. Im Zeitraum 1/2009 bis 4/2011 traten nach Auswertung von Vorfällen bei Medizinprodukten 173 Malware-Infektionen auf [8]. Ein Anti-Malwarescanner ist eine von mehreren Möglichkeiten, um solch eine Infektion zu detektieren oder sogar zu verhindern.

2.1 Regulatorik

Die erweiterte Gefährdungslage, die sich sowohl durch die Vernetzung als auch durch Malware ergibt, wurde von regulatorischen Vorgaben und Empfehlungen erkannt. Dies führt dazu, dass sowohl Hersteller als auch Betreiber möglicherweise dazu aufgefordert werden, Schutzmaßnahmen gegen Malware zu implementieren. Teilweise wird dies auch bereits durch Überwachungsbehörden (Landesaufsichtsbehörden, Regierungspräsidien) betreiberseitig überprüft. Tabelle 1 bietet einen Überblick über maßgebliche Regularien, die den Einsatz von Anti-Malwarescannern (teilweise) vorsehen. Es wurden acht Normen, Standards und Vorgaben aus dem Bereich der Cybersicherheit von Medizinprodukten bzgl. der Forderung oder Empfehlung nach einem Anti-Malwarescanner betrachtet. Dabei sind die meisten Regularien äußerst allgemein gehalten, sodass es Betreibern überlassen wird, ein entsprechendes Vorgehen zu finden.